Rede Guardiã SF

Sobre

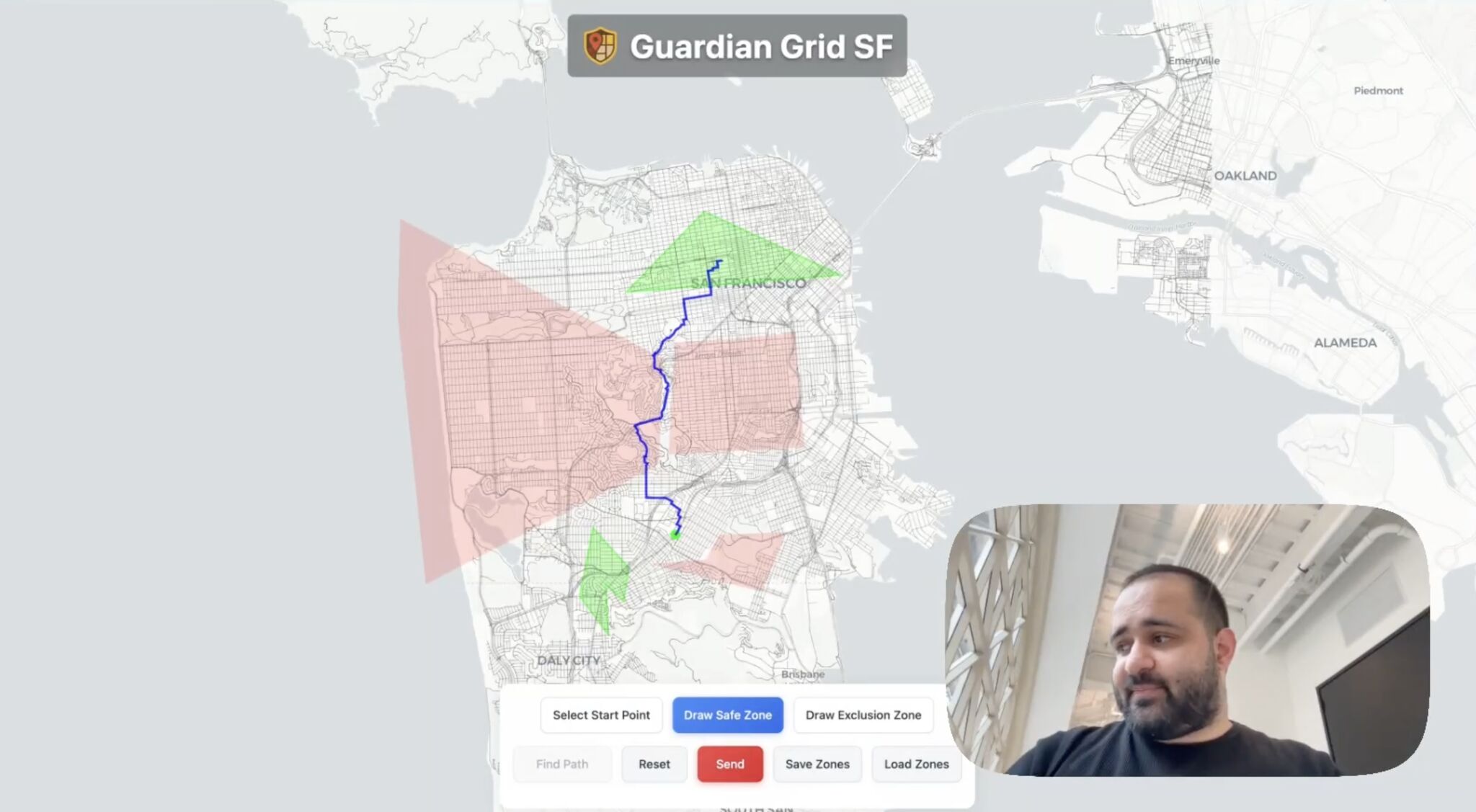

Guardian Grid (SF) é uma ferramenta de evacuação de emergência para cidades inteligentes que ajuda comunidades a responder rápida e seguramente durante grandes desastres. O sistema permite que administradores municipais ou oficiais de emergência marquem zonas de perigo, como áreas afetadas por desastres naturais, e definam zonas seguras diretamente em um mapa interativo. Algoritmos avançados de busca de caminhos são então usados para gerar e comunicar as rotas de evacuação mais seguras para os residentes, levando em conta os perigos atuais.

Quando ocorre uma emergência, os oficiais podem atualizar áreas de perigo e áreas seguras e imediatamente enviar alertas para os telefones dos residentes via mensagem de texto. Cada pessoa recebe um link para um portal web, que usa sua localização atual para exibir uma rota consciente de perigos até a segurança e fornece direções instantâneas com o Google Maps. À medida que as situações evoluem, as rotas são recalculadas em tempo real, e novos alertas são enviados para manter todos informados e seguros. Confira a demonstração aqui:

No código de demonstração atual, os alertas são enviados via SMS para um único número de telefone para fins de demonstração e teste. No entanto, em uma implantação real, o Guardian Grid SF integraria com o sistema Wireless Emergency Alerts (WEA) para transmitir alertas de evacuação para todas as pessoas na cidade ou região afetada.

Enquanto o foco atual está na Região da Baía de San Francisco, nossa visão é expandir o Guardian Grid para outras grandes cidades ao redor do mundo. Nosso objetivo é fornecer um sistema robusto para evacuações coordenadas e orientadas por dados, de modo que cada cidade possa proteger suas pessoas, minimizar congestionamentos e responder rapidamente conforme as emergências se desenrolam.

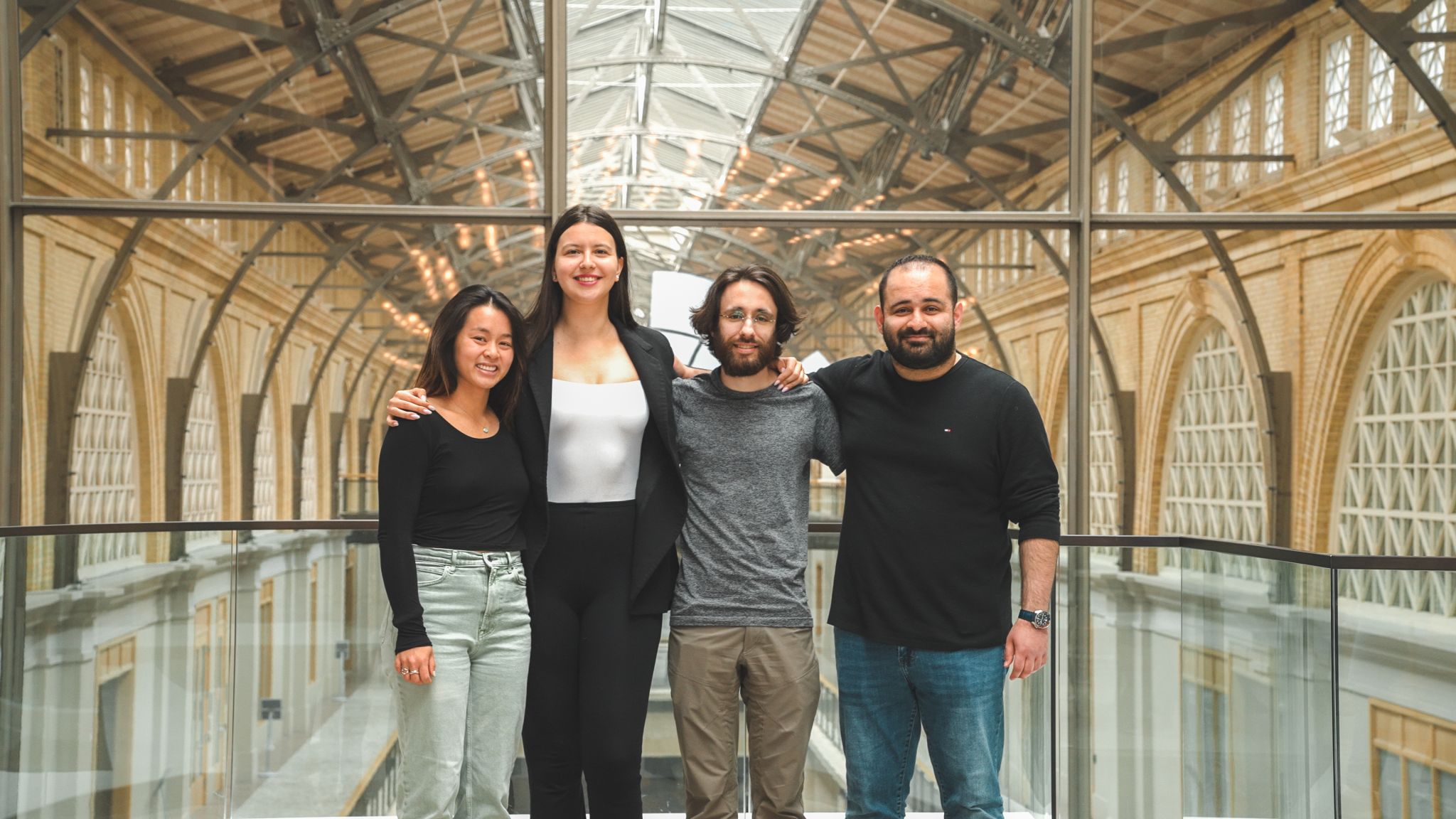

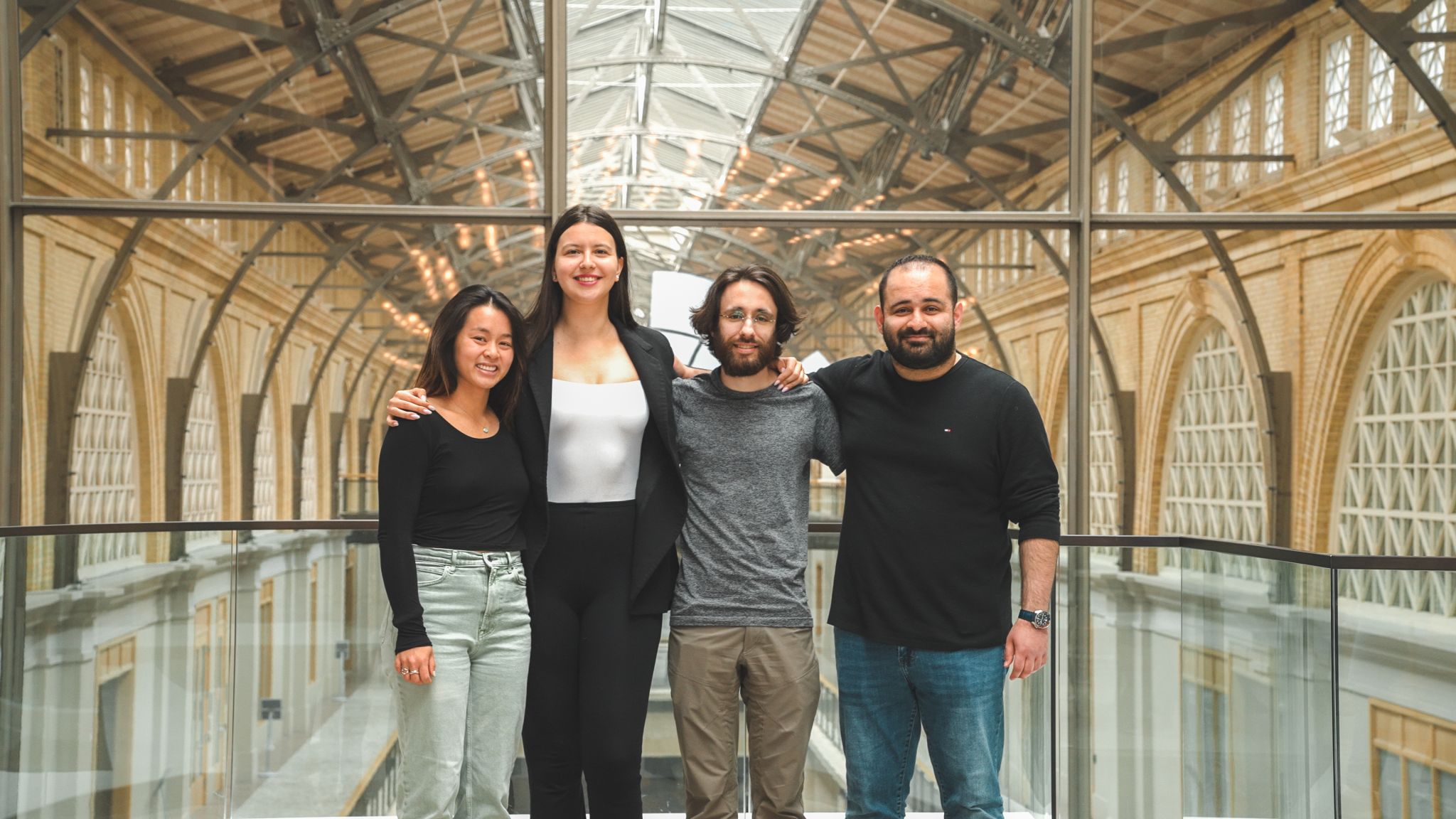

Equipe Aspen

O Guardian Grid foi desenvolvido pela Team Aspen no National Security Hackathon. Nossa equipe consistiu de:

- Ioana Munteanu - Engenheiro de Software

- Christina Huang - Engenheiro de Software

- Mehmet Yilmaz - Engenheiro de Software

- Dylan Eck - Engenheiro de Software e Mecânico

Somos gratos pela orientação e apoio de nossos mentores e organizadores, incluindo Elliott Wolf, Adam Papa e Ray Del Vecchio.

Nossa Jornada no Hackathon

O fim de semana do hackathon, em 26-27 de abril de 2025, reuniu uma colaboração inesperada, mas poderosa. Meu amigo próximo Dylan Eck e eu viajamos do Colorado e do Missouri, respectivamente, para participar do 2º National Security Hackathon da Cerebral Valley em San Francisco. No início do evento, conhecemos Christina Huang e Ioana Munteanu, e a Team Aspen nasceu.

Post no LinkedIn da Ioana destacando nossa experiência no hackathon

O hackathon apresentou dois desafios distintos. A trilha principal foi uma competição baseada em projetos com prêmios tradicionais por colocação, enquanto um desafio especial convidou os participantes a hackear eticamente os sistemas de refrigeração do Code Metal. Dada a expertise diversa da nossa equipe, particularmente a experiência do Dylan em engenharia de software e mecânica, tomamos a decisão estratégica de enfrentar ambos os desafios dentro do prazo de 24 horas.

Essa abordagem ambiciosa levou a dois resultados significativos:

-

Guardian Grid (SF) - Nosso projeto principal do hackathon focado em evacuação de emergência:

-

Desafio Code Metal - Realizamos o teste de penetração mais bem-sucedido dos sistemas de refrigeração deles, levando à nossa vitória no prêmio especial de $5.000. Embora essa solução permaneça confidencial, ela demonstrou a profundidade técnica da nossa equipe tanto em software quanto em sistemas termodinâmicos.

Embora o Guardian Grid não tenha garantido um lugar entre os três primeiros na competição principal, os juízes reconheceram seu impacto potencial e abordagem inovadora. O escopo do projeto era ambicioso, e dividir nosso foco entre dois desafios significou que não pudemos implementar todos os recursos imaginados dentro do limite de tempo. No entanto, o feedback dos juízes validou a importância da nossa solução no enfrentamento da gestão de emergências urbanas.

O hackathon provou ser uma experiência transformadora. Além das conquistas técnicas e do prêmio em dinheiro, promoveu novas amizades e demonstrou o poder de conjuntos de habilidades diversas trabalhando juntos sob pressão. Após enfrentar desafios pessoais no final de 2024 e início de 2025, esse sucesso foi particularmente significativo e revigorante.

Detalhes do Hackathon

O Guardian Grid (SF) foi construído no 2º National Security Hackathon (26-27 de abril de 2025), organizado pela Cerebral Valley e Shield Capital em parceria com a Stanford DEFCON. O evento reuniu tecnólogos e engenheiros para construir soluções para statements de problemas de segurança nacional selecionados por stakeholders militares dos EUA, com orientação de mentores do governo, militares e startups.

- O fim de semana incluiu uma feira de carreiras em tecnologia de defesa e atividades de formação de equipes na Universidade Stanford, seguido por 24 horas de hacking em San Francisco.

- Patrocinadores e apoiadores incluíram Shield Capital, In-Q-Tel, NATO Innovation Fund, Vannevar Labs, Scale AI, Groq, Windsurf, Anthropic, Microsoft, Maxar, Dedrone, Distributed Spectrum e Code Metal.

- As categorias do hackathon incluíram Cidades Inteligentes, War Games, Análise de Padrões Marítimos, Cibersegurança para Implementações de IA, Navegação por Rádio Frequência, Segurança Nacional Geral e Hackeie um Sistema de Refrigeração.

A seção principal do hackathon tinha prêmios que incluíam incluíam $3,000 e unidades Starlink para o primeiro lugar, $2,000 para o segundo lugar, e $1,000 para o terceiro lugar. Mas havia um prêmio especial, oculto, para um desafio de refrigeração com um prêmio de $5,000.

Nossa equipe entrou tanto nos desafios de Cidades Inteligentes quanto em Hackeie um Sistema de Refrigeração. O Guardian Grid (SF) foi nossa inscrição em Cidades Inteligentes. Ganhamos um Prêmio Especial de $5,000 e Menção Honrosa pelo nosso trabalho técnico no desafio de refrigeração, e nossa solução de Cidades Inteligentes recebeu feedback forte dos juízes e pares.

Os juízes e os pares reconheceram o Guardian Grid (SF) como uma resposta impactante a um problema significativo na gestão de emergências, elogiando sua criatividade, abordagem prática e o fato de que evitou simplesmente usar tecnologia de LLM como uma solução genérica. Embora nosso projeto de Cidades Inteligentes não tenha vencido um prêmio entre os três primeiros devido às limitações de tempo por dividir recursos entre dois desafios, os juízes ficaram impressionados com seu potencial e relevância. Nossa equipe teve a honra de receber esse reconhecimento junto com a vitória no desafio Hackeie um Sistema de Refrigeração.

Encontre mais detalhes e reflexões em nosso post no LinkedIn e confira a galeria de fotos do hackathon aqui.

Fontes de Dados de GPS

Para nosso cálculo de rotas e mapeamento na Região da Baía de San Francisco, precisávamos de dados rodoviários precisos e abrangentes. Inicialmente experimentamos tanto com a API do Google Maps quanto com a API da Mapbox para recuperar esses dados. No entanto, suas restrições de licenciamento e limitações funcionais nos impediram de obter ou usar o grafo de roteamento subjacente de uma maneira que correspondesse aos nossos objetivos no hackathon. Por causa dessas restrições, usamos conjuntos de dados geográficos brutos e abertos. Obtivemos esses dados geográficos brutos por meio dessas duas fontes de código aberto:

- Vias da Região da Baía de São Francisco (Portal de Dados Abertos do MTC)

- Explore as Vias da Região da Baía de São Francisco

As feições lineares representam as vias da Região da Baía de São Francisco. O conjunto de feições foi montado usando todos os shapefiles TIGER/Line de 2021 por condado pela Comissão Metropolitana de Transporte (MTC/ABAG). O conjunto de dados inclui todas as rodovias primárias, secundárias, rurais e de bairros locais, ruas da cidade, trilhas veiculares, rampas, vias de serviço, becos, estradas privadas, ciclovias, trilhas equestres/para cavalos, calçadas, trilhas para pedestres e escadarias para toda a região.

- O conjunto de feições contém segmentos de estrada únicos para cada condado e inclui casos em que um único trecho de estrada possui múltiplas designações (por exemplo, uma interestadual sendo chamada pelo número e pelo nome local).

- Rodovias primárias são grandes autoestradas divididas, enquanto rodovias secundárias são artérias principais na região.

- O conjunto de dados inclui colunas de atributos para identificar o tipo de via, jurisdição e mais, suportando roteamento flexível e análise de dados.

Você pode ler mais sobre o licenciamento e detalhes dos dados na fonte do conjunto de dados do MTC.

Como Executar

-

Clone este repositório e navegue para dentro dele.

-

Configure o seu arquivo

.env.local. Consulte o arquivoenv.local.examplepara saber quais variáveis de ambiente você precisa. Observe que você precisará de uma chave de API do MapBox para a interface do mapa e geocodificação, uma chave de API do TextBelt para alertas por SMS (somente demonstração), assim como um número de telefone para envio de mensagens durante a demonstração. -

Depois de criar seu arquivo

.env.local, você pode começar a configurar todos os serviços do GuardianGrid, que incluem:- frontend: A interface frontend do aplicativo.

- backend: O backend do aplicativo, incluindo a lógica de cálculo de rotas no mapa.

-

Para configurar o serviço frontend, certifique-se de que você tem o Yarn instalado e execute:

yarn install -

Para configurar o serviço backend, faça o seguinte:

# go into this directory cd ./src/backend # set up a python environment python3 -m venv env # activate the python environment source env/bin/activate # install dependencies pip3 install -r requirements.txt # deactivate python environment deactivate # return to the project's root directory cd - -

Com tudo configurado, a etapa final é executar o aplicativo. Você precisará de duas janelas ou abas de terminal separadas, referidas como Terminal #1 e Terminal #2.

-

No Terminal #1, inicie o serviço backend:

# go into the backend service directory cd ./src/backend # activate the python environment source env/bin/activate # run the backend bash ./run.sh -

No Terminal #2, inicie o serviço frontend:

yarn dev -

Com tudo em execução, abra seu navegador e vá para: http://localhost:3000/

-

Quando terminar, feche Terminal #1 e Terminal #2.