Guardian Grid SF

Über

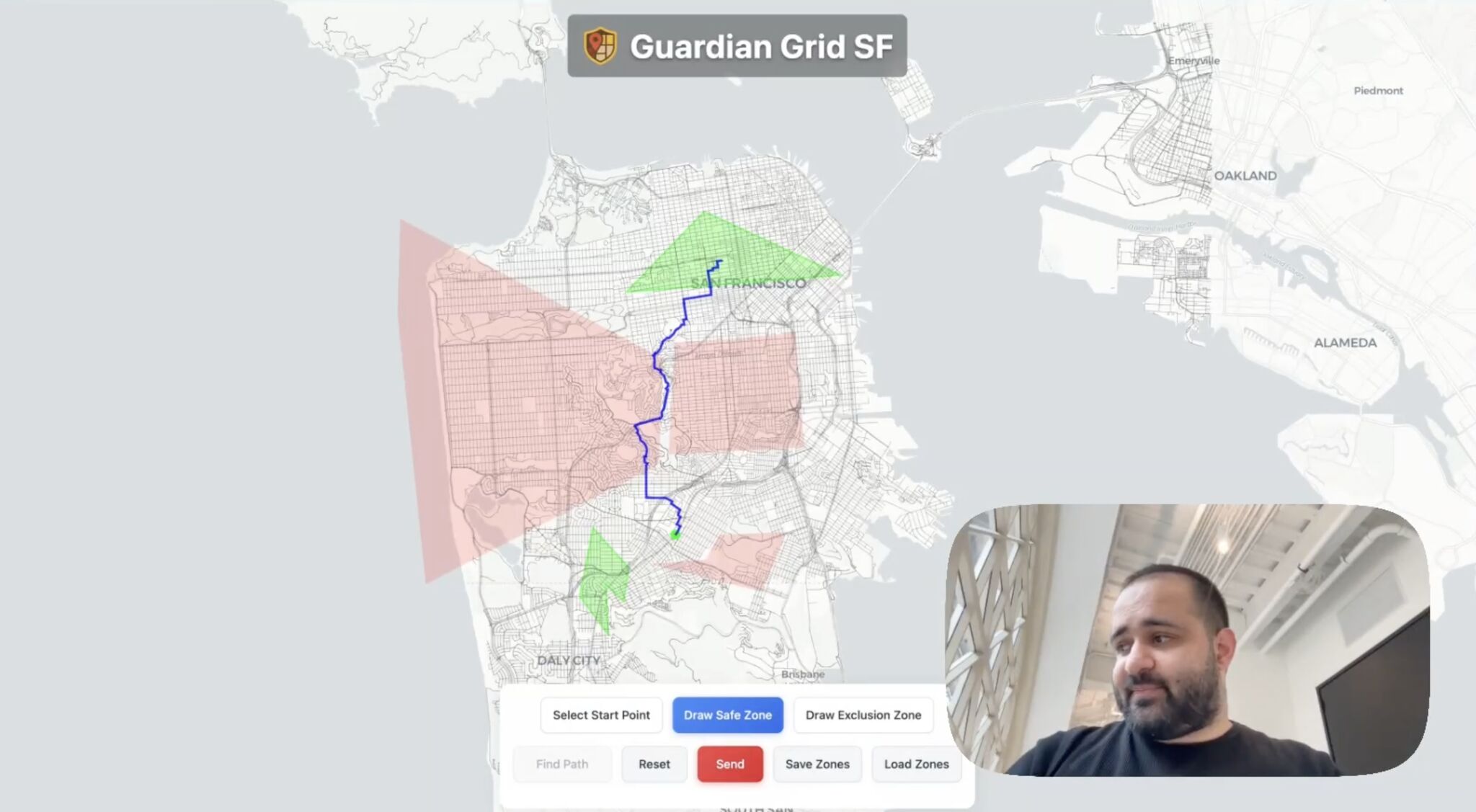

Guardian Grid (SF) ist ein Smart-City-Notfall-Evakuierungswerkzeug, das Gemeinschaften dabei hilft, bei größeren Katastrophen schnell und sicher zu reagieren. Das System ermöglicht es Stadtverwaltungen oder Einsatzkräften, Gefahrenzonen wie von Naturkatastrophen betroffene Bereiche zu markieren und sichere Zonen direkt auf einer interaktiven Karte zu definieren. Fortgeschrittene Pfadfindungsalgorithmen werden dann verwendet, um die sichersten Evakuierungsrouten für Bewohner zu generieren und zu kommunizieren, wobei aktuelle Gefahren berücksichtigt werden.

Wenn ein Notfall eintritt, können Einsatzkräfte Gefahren- und Sicherheitsbereiche aktualisieren und sofort Warnungen per Textnachricht an die Telefone der Bewohner senden. Jede Person erhält einen Link zu einem Webportal, das ihren aktuellen Standort verwendet, um eine gefahrenbewusste Route zur Sicherheit anzuzeigen und sofortige Anweisungen mit Google Maps bereitzustellen. Während sich die Situationen entwickeln, werden Routen in Echtzeit neu berechnet und neue Warnungen gesendet, um alle auf dem Laufenden und sicher zu halten. Schau dir die Demo hier an:

Im aktuellen Demonstrationscode werden Warnungen zu Demonstrations- und Testzwecken per SMS an eine einzelne Telefonnummer gesendet. In einer echten Bereitstellung würde Guardian Grid SF jedoch in das Wireless Emergency Alerts (WEA) system integriert werden, um Evakuierungswarnungen an alle Personen in der betroffenen Stadt oder Region zu senden.

Während der gegenwärtige Fokus auf dem Großraum San Francisco Bay liegt, ist unsere Vision, Guardian Grid auf andere Großstädte weltweit auszuweiten. Unser Ziel ist es, ein robustes System für koordinierte und datengetriebene Evakuierungen bereitzustellen, damit jede Stadt ihre Menschen schützen, Staus minimieren und schnell auf aufkommende Notfälle reagieren kann.

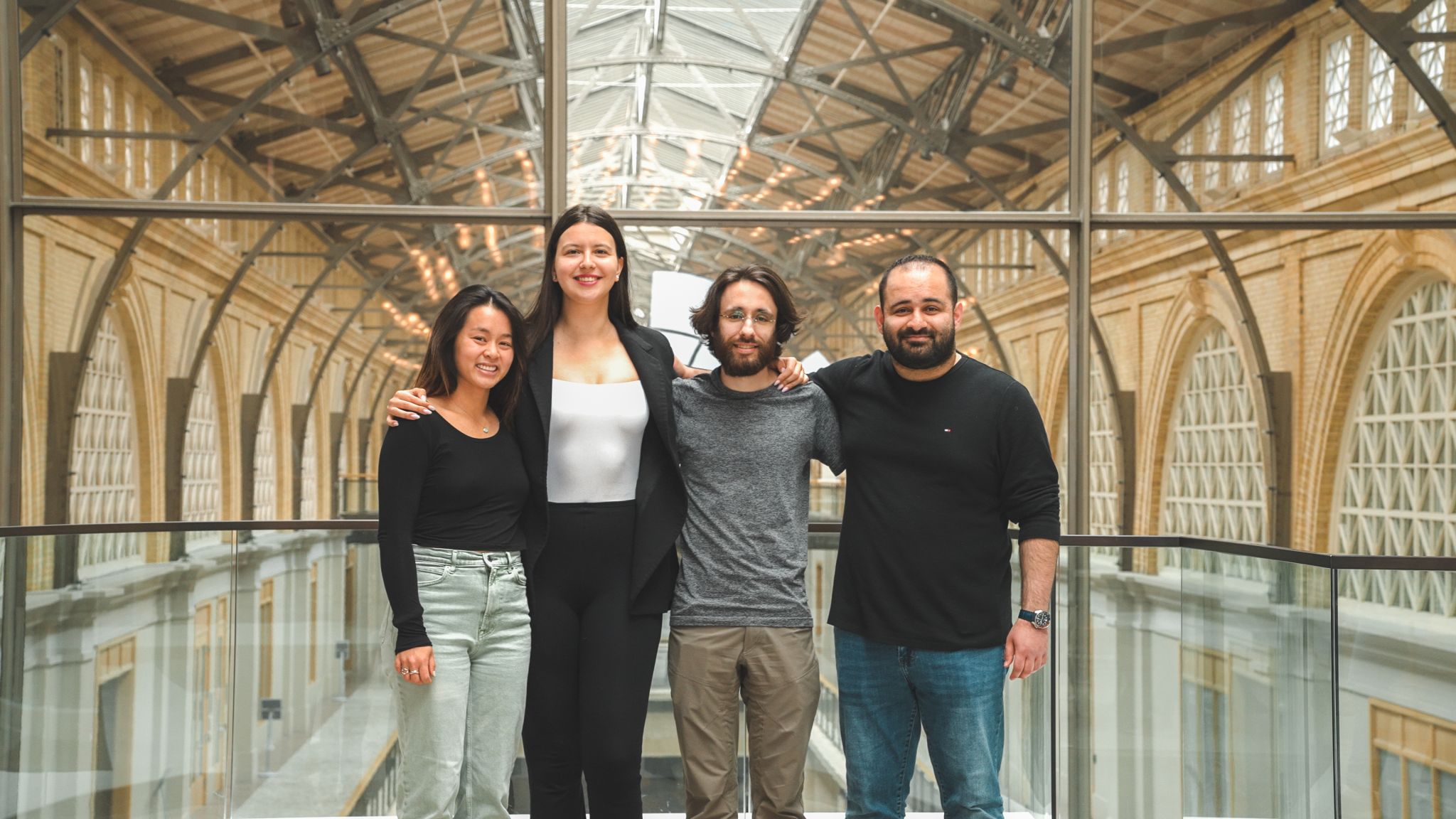

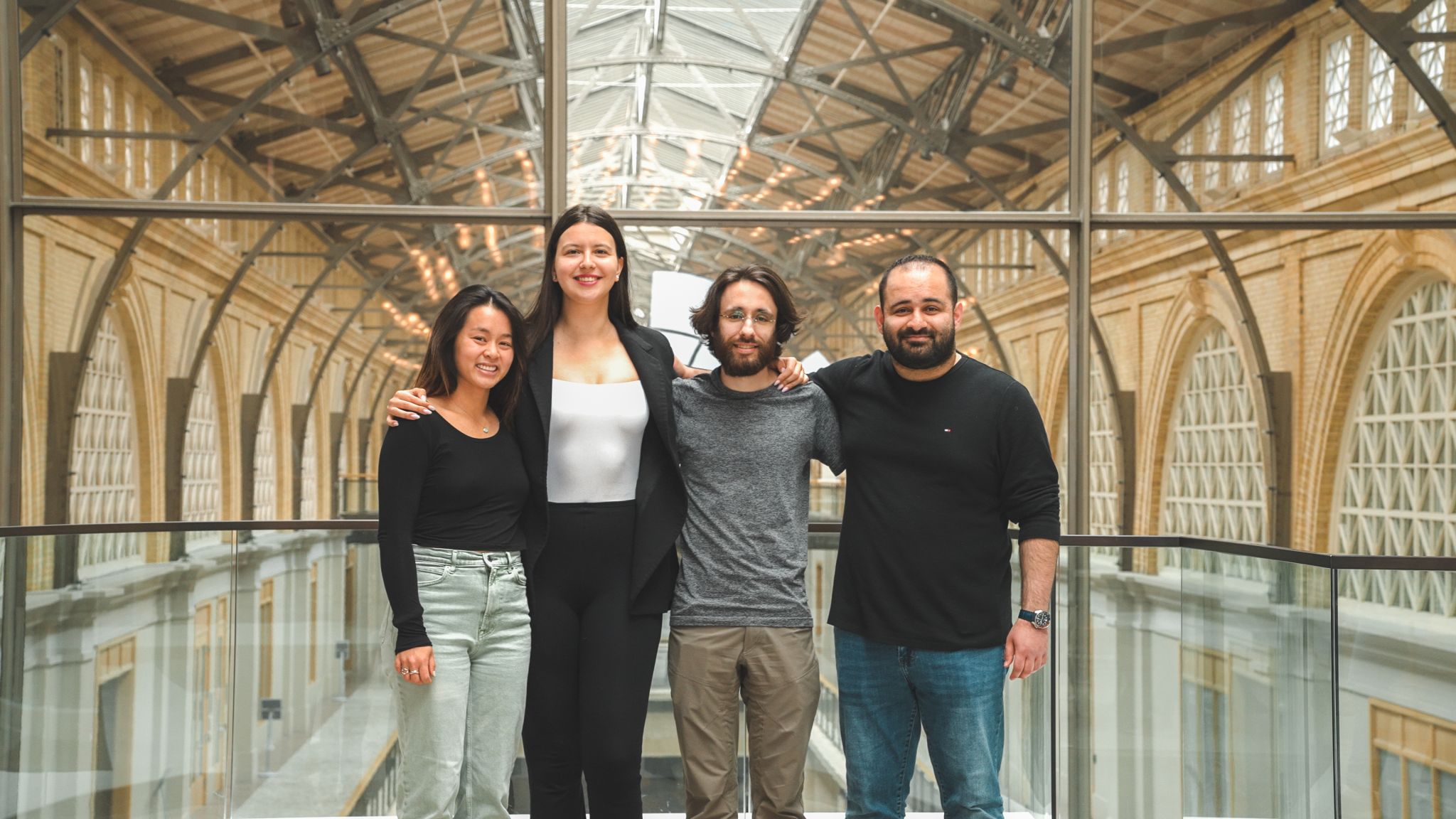

Team Aspen

Guardian Grid wurde vom Team Aspen beim National Security Hackathon entwickelt. Unser Team bestand aus:

- Ioana Munteanu - Softwareentwicklerin

- Christina Huang - Softwareentwicklerin

- Mehmet Yilmaz - Softwareentwickler

- Dylan Eck - Software- und Maschinenbauingenieur

Wir sind dankbar für die Anleitung und Unterstützung unserer Mentoren und Organisatoren, darunter Elliott Wolf, Adam Papa und Ray Del Vecchio.

Unsere Hackathon-Reise

Das Hackathon-Wochenende am 26.–27. April 2025 brachte eine unerwartete, aber kraftvolle Zusammenarbeit zusammen. Mein enger Freund Dylan Eck und ich reisten jeweils aus Colorado und Missouri an, um am 2. National Security Hackathon von Cerebral Valley in San Francisco teilzunehmen. Beim Event-Kickoff trafen wir Christina Huang und Ioana Munteanu, und Team Aspen wurde gegründet.

Ioanas LinkedIn-Beitrag, der unsere Hackathon-Erfahrung hervorhebt

Der Hackathon stellte zwei verschiedene Herausforderungen dar. Der Haupttrack war ein projektbasierter Wettbewerb mit traditionellen Platzierungs-Preisen, während eine Spezialherausforderung die Teilnehmer einlud, die Kühlsysteme von Code Metal ethisch zu hacken. Angesichts der vielfältigen Expertise unseres Teams, insbesondere Dylans Hintergrund in Software- und Maschinenbau, trafen wir die strategische Entscheidung, innerhalb des 24-Stunden-Zeitrahmens beide Herausforderungen anzugehen.

Dieser ehrgeizige Ansatz führte zu zwei bedeutenden Ergebnissen:

-

Guardian Grid (SF) - Unser Hauptprojekt beim Hackathon konzentrierte sich auf Notfall-Evakuierung:

-

Code Metal-Herausforderung - Wir führten den erfolgreichsten Penetrationstest ihrer Kühlsysteme durch, was zu unserem Gewinn des $5.000-Sonderpreises führte. Während diese Lösung vertraulich bleibt, demonstrierte sie die technische Tiefe unseres Teams sowohl in der Software- als auch in der thermodynamischen Systemtechnik.

Obwohl Guardian Grid keinen Platz unter den ersten Drei im Hauptrennen belegte, erkannten die Juroren sein potenzielles Wirkungspotential und seinen innovativen Ansatz an. Der Projektumfang war ehrgeizig, und die Aufteilung unserer Ressourcen auf zwei Herausforderungen bedeutete, dass wir nicht alle geplanten Funktionen innerhalb des Zeitlimits implementieren konnten. Dennoch bestätigte das Feedback der Juroren die Bedeutung unserer Lösung für das städtische Notfallmanagement.

Der Hackathon erwies sich als transformierende Erfahrung. Über die technischen Erfolge und das Preisgeld hinaus förderte er neue Freundschaften und zeigte die Stärke vielfältiger Fähigkeiten, die unter Druck zusammenkamen. Nach persönlichen Herausforderungen Ende 2024 und Anfang 2025 war dieser Erfolg besonders bedeutsam und belebend.

Hackathon-Details

Guardian Grid (SF) wurde beim 2. jährlichen National Security Hackathon (26.–27. April 2025) gebaut, veranstaltet von Cerebral Valley und Shield Capital in Partnerschaft mit Stanford DEFCON. Die Veranstaltung brachte Technologen und Ingenieure zusammen, um Lösungen für nationale Sicherheitsproblemstellungen zu entwickeln, die von US-Militärvertretern kuratiert wurden, mit Anleitung durch Mentoren aus Regierung, Militär und Startups.

- Das Wochenende umfasste eine Karrieremesse für Verteidigungstechnik und Teambuilding an der Stanford University, gefolgt von 24 Stunden Hacking in San Francisco.

- Sponsoren und Unterstützer waren unter anderem Shield Capital, In-Q-Tel, NATO Innovation Fund, Vannevar Labs, Scale AI, Groq, Windsurf, Anthropic, Microsoft, Maxar, Dedrone, Distributed Spectrum und Code Metal.

- Hackathon-Kategorien umfassten Smart Cities, War Games, Maritime Musteranalyse, Cybersicherheit für AI-Einsätze, Funkfrequenz-Navigation, Allgemeine nationale Sicherheit und Hack A Refrigeration System.

Der Hauptteil des Hackathons bot Preise, darunter $3.000 und Starlink-Einheiten für den ersten Platz, $2.000 für den zweiten Platz und $1.000 für den dritten Platz. Es gab jedoch einen speziellen, versteckten Preis für eine Kühlherausforderung mit einem Preis von $5.000.

Unser Team nahm sowohl an der Smart Cities- als auch an der Hack A Refrigeration System-Herausforderung teil. Guardian Grid (SF) war unser Beitrag in der Kategorie Smart Cities. Wir erhielten einen $5.000-Sonderpreis und eine lobende Erwähnung für unsere technische Arbeit in der Kühlungsherausforderung, und unsere Smart-Cities-Lösung erhielt sowohl von Juroren als auch von Kollegen starkes Feedback.

Juroren und Kollegen erkannten Guardian Grid (SF) als eine wirkungsvolle Antwort auf ein bedeutendes Problem im Notfallmanagement an und lobten seine Kreativität, den praktischen Ansatz und die Tatsache, dass es nicht einfach LLM-Technologie als Allheilmittel verwendete. Obwohl unser Smart-Cities-Projekt aufgrund der Zeitbeschränkungen durch die Aufteilung der Ressourcen auf zwei Herausforderungen keinen Platz unter den ersten Drei erreichte, waren die Juroren von seinem Potenzial und seiner Relevanz beeindruckt. Unser Team fühlte sich geehrt, diese Anerkennung zu erhalten und gleichzeitig die Hack A Refrigeration System-Herausforderung gewonnen zu haben.

Weitere Details und Reflexionen findest du in unserem LinkedIn-Beitrag und sieh dir die Fotogalerie vom Hackathon hier an.

GPS-Datenquellen

Für unsere Pfadfindung und Kartierung im Raum San Francisco Bay benötigten wir präzise und umfassende Straßenverkehrsdaten. Zunächst experimentierten wir sowohl mit der Google Maps API als auch mit der Mapbox-API, um diese Daten abzurufen. Ihre Lizenzbeschränkungen und funktionalen Einschränkungen verhinderten jedoch, dass wir das zugrundeliegende Routing-Graphenmaterial in einer Weise erhalten oder verwenden konnten, die mit unseren Hackathon-Zielen übereinstimmte. Aufgrund dieser Beschränkungen nutzten wir offene Roh-Geodatensätze. Wir bezogen diese Roh-Geodaten über diese beiden Open-Source-Quellen:

- Straßennetz der San Francisco Bay Region (MTC Open Data Portal)

- Straßennetz der San Francisco Bay Region erkunden

Lineare Merkmale repräsentieren Fahrbahnen für die San Francisco Bay-Region. Der Merkmalsatz wurde von der Metropolitan Transportation Commission (MTC/ABAG) aus allen landkreisbasierten 2021 TIGER/Line-Shapefiles zusammengestellt. Der Datensatz umfasst alle Haupt-, Neben-, lokalen Nachbarschafts- und Landstraßen, innerstädtischen Straßen, Fahrzeugpfade, Rampen, Zufahrten, Gassen, Privatstraßen, Fahrradwege, Reit-/Pferdewege, Gehwege, Fußgängerpfade und Treppen für die gesamte Region.

- Der Merkmalsatz enthält eindeutige Straßenabschnitte für jeden County und umfasst Fälle, in denen ein einzelner Straßenabschnitt mehrere Bezeichnungen hat (z. B. dass eine Interstate sowohl nach ihrer Nummer als auch nach ihrem lokalen Namen benannt wird).

- Hauptstraßen sind große getrennte Autobahnen, während Nebenstraßen die Hauptverkehrsadern in der Region darstellen.

- Der Datensatz enthält Attributspalten zur Identifizierung des Straßentyps, der Zuständigkeit und mehr und unterstützt flexibles Routing sowie Datenanalyse.

Weitere Informationen zu Lizenzierung und Datendetails finden Sie in der MTC-Datensatzquelle.

So führen Sie es aus

-

Klonen Sie dieses Repository und wechseln Sie in das Verzeichnis.

-

Richten Sie Ihre

.env.local-Datei ein. Sehen Sie in der Dateienv.local.examplenach, welche Umgebungsvariablen Sie benötigen. Beachten Sie, dass Sie einen MapBox API-Schlüssel für die Kartenoberfläche und die Geokodierung, einen TextBelt API-Schlüssel für SMS-Benachrichtigungen (nur Demo) sowie eine Telefonnummer für das Versenden von SMS während der Demo benötigen. -

Nachdem Sie Ihre

.env.local-Datei erstellt haben, können Sie mit der Einrichtung aller Dienste von GuardianGrid beginnen, die Folgendes umfassen:- frontend: Die Frontend-Oberfläche der App.

- backend: Das Backend der App, einschließlich der Logik zur Pfadsuche auf der Karte.

-

Um den frontend-Dienst einzurichten, stellen Sie sicher, dass Sie Yarn installiert haben, und führen Sie aus:

yarn install -

Um den backend-Dienst einzurichten, führen Sie Folgendes aus:

# go into this directory cd ./src/backend # set up a python environment python3 -m venv env # activate the python environment source env/bin/activate # install dependencies pip3 install -r requirements.txt # deactivate python environment deactivate # return to the project's root directory cd - -

Wenn alles eingerichtet ist, besteht der letzte Schritt darin, die App zu starten. Sie benötigen zwei separate Terminalfenster oder -tabs, die als Terminal #1 und Terminal #2 bezeichnet werden.

-

Starten Sie in Terminal #1 den backend-Dienst:

# go into the backend service directory cd ./src/backend # activate the python environment source env/bin/activate # run the backend bash ./run.sh -

Starten Sie in Terminal #2 den frontend-Dienst:

yarn dev -

Wenn alles läuft, öffnen Sie Ihren Browser und rufen Sie folgende Adresse auf: http://localhost:3000/

-

Wenn Sie fertig sind, schließen Sie Terminal #1 und Terminal #2.